量子コンピュータの実用化が現実味を帯びる中、現在のブロックチェーンを支える暗号技術の脆弱性が懸念されています。

特に、セキュリティ部門や技術企画部門の方々にとっては、自社のブロックチェーン関連システムやデジタル資産の安全性をいかに確保するかは喫緊の課題です。

具体的な対策や導入ロードマップの情報収集は急務と言えるでしょう。

今回、Pacific Meta Magazineでは、ブロックチェーンと量子コンピュータについて以下の内容について紹介してます。

- ブロックチェーンと量子コンピュータの基礎知識と

- 量子コンピュータがブロックチェーンの暗号技術に与える具体的な影響分析

- ポスト量子暗号(PQC)や量子鍵配送(QKD)などの最新耐量子技術

- 国内外の先進企業の取り組み事例と標準化動向

- セキュリティ部門が主導すべき耐量子技術導入のロードマップと実践的アクション

本記事を通じて、量子コンピュータ時代におけるブロックチェーンセキュリティの課題と対策を包括的に理解し、貴社の戦略策定に役立つ情報を提供します。

ぜひ、最後までご覧ください。

ブロックチェーンと量子コンピュータの基礎知識

ブロックチェーン技術と量子コンピュータは、現代のデジタル社会において最も注目される技術分野の二つです。

ブロックチェーンは分散型台帳技術として信頼性の高い取引記録を実現します。

その安全性は暗号技術によって担保されています。

一方、量子コンピュータは古典コンピュータとは全く異なる原理で動作します。

特定の計算問題に対して圧倒的な処理能力を持つ可能性を秘めています。

ここでは、これらの基礎知識について紹介していきます。

ブロックチェーンの仕組みと暗号技術

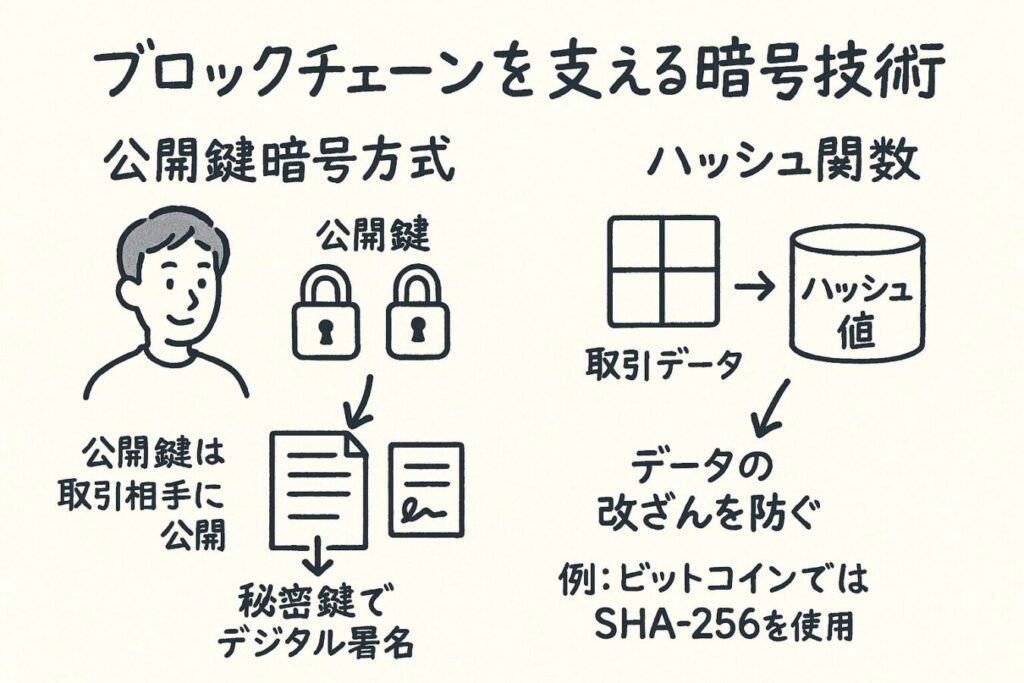

ブロックチェーンの信頼性と完全性は、主に「公開鍵暗号方式」と「ハッシュ関数」という二つの暗号技術によって支えられています。

公開鍵暗号方式では、各ユーザーが「公開鍵」と「秘密鍵」のペアを保有します。

公開鍵は取引相手に公開され、送金先アドレスなどに利用されます。

一方、秘密鍵は本人だけが厳重に管理し、取引データへのデジタル署名に使用されます。

この署名により、取引の正当性と送信者の認証が保証されます。

ハッシュ関数は、任意の長さのデータを固定長のユニークな値(ハッシュ値)に変換する関数です。

ブロックチェーンでは、取引データをハッシュ化し、それを繋ぎ合わせることでデータの改ざんを極めて困難にしています。

例えば、ビットコインではSHA-256というハッシュ関数が利用されています。

これに対し、共通鍵暗号方式は、暗号化と復号に同じ鍵を使用する方式です。

通信データの秘匿などに用いられますが、ブロックチェーンの根幹技術としては公開鍵暗号とハッシュ関数が中心的な役割を担います。

■ ハッシュ関数(SHA-256)とは?

どんな長さのデータ(文章や数字など)を入れても、全く別の、決まった長さのグチャグチャな文字列(ハッシュ値と言います)に変換する計算のこと。

少しでも元のデータが違うと、全く違うハッシュ値になります。

また、ハッシュ値から元のデータを当てるのはものすごく難しい、という特徴があります。

量子コンピュータの動作原理とShorアルゴリズム

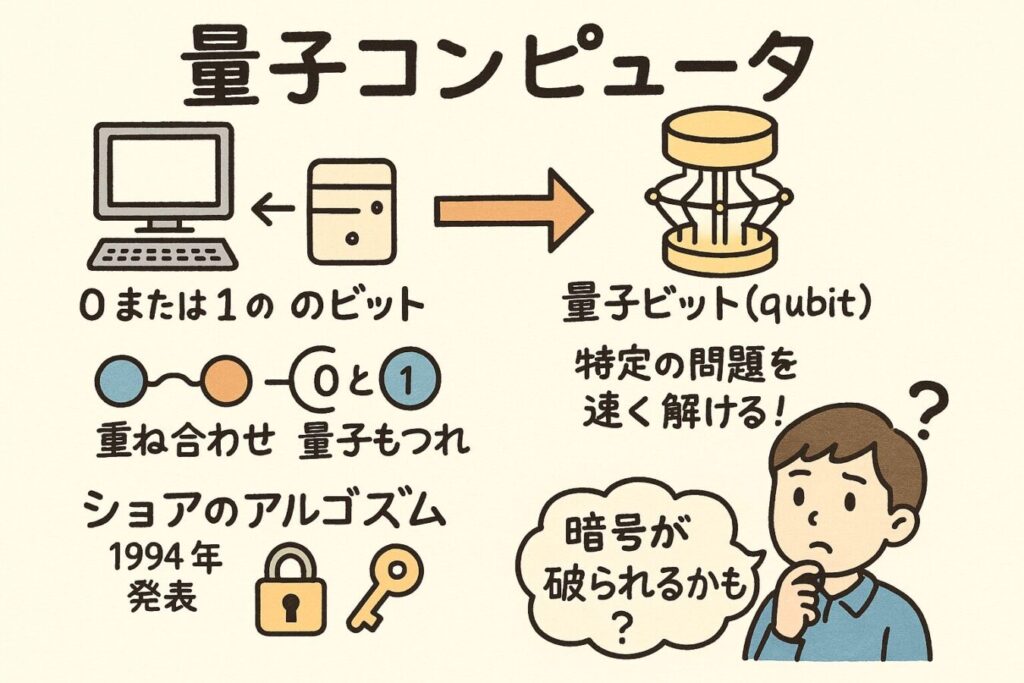

量子コンピュータは、「量子ビット(qubit)」を用いて計算を行います。

古典コンピュータのビットが0か1のどちらかの状態しか取れないのに対し、量子ビットは0と1の状態を同時に重ね合わせて持つ「重ね合わせ」や、複数の量子ビットが互いに影響し合う「量子もつれ」といった量子力学特有の現象を利用します。

■ 量子ビットとは?

今のコンピュータは「0か1か」のどちらかの情報(ビット)で計算しますが、量子コンピュータは「0であり、かつ1でもある」という不思議な状態(重ね合わせと言います)を持つ「量子ビット」で計算します。これにより、たくさんの計算を同時にできるのです。

これにより、特定の種類の問題に対して古典コンピュータよりも指数関数的に高速な計算が可能になると期待されています。

特に暗号分野で注目されるのが、「Shor(ショア)のアルゴリズム」です。

Shorのアルゴリズムは、巨大な整数の素因数分解や離散対数問題といった、現在の公開鍵暗号(RSA暗号や楕円曲線暗号など)の安全性の根幹をなす数学的問題を、実用的な時間で解読できることを理論的に示しました。

十分に高性能な量子コンピュータが実現すれば、既存の多くの暗号システムが破られる危険性があるのです。

これらの基礎知識を理解することは、量子コンピュータがブロックチェーンの安全性にどのような脅威をもたらすのかを正確に把握するための第一歩となります。

■ ショア(Shor)アルゴリズムとは?

1994年にピーター・ショアさんという数学者が考えた、量子コンピュータで使うと超高速に計算できる特別な計算方法(アルゴリズム)のことです。

このアルゴリズムを使うと、今のコンピュータでは解くのに何百年もかかるような「巨大な整数の素因数分解(そいんすうぶんかい)」や「離散対数問題(りさんたいすうもんだい)」という数学の問題を、あっという間に解けてしまう可能性があります。

ブロックチェーンにおける量子コンピュータの脅威とは?

量子コンピュータ、特にShorのアルゴリズムの登場は、ブロックチェーンの根幹を揺るがしかねない深刻な脅威をもたらします。

セキュリティ部門の視点からは、この脅威を正しく評価し、早期に対策を検討することが不可欠です。

現時点では実用的な攻撃能力を持つ量子コンピュータは存在しないとされています。

しかし、技術進歩は予測が難しく、「その日」がいつ訪れるかを正確に知ることはできません。

そのため、リスク管理の観点からは「可能性は低いが、発生した場合のインパクトが壊滅的」な事象として捉え、予防的な対策を講じる必要があります。

米国NSAやNISTは、既に将来の暗号移行ロードマップ策定を推奨しています。

日本IBMは「最悪の場合、2030年までにRSA-2048が破られる可能性がある」と警鐘を鳴らしています。

Shorアルゴリズムでの公開鍵破壊リスク

Shorのアルゴリズムが最も直接的な脅威となるのは、公開鍵暗号方式で保護されている秘密鍵の暴露です。

ブロックチェーン、特にビットコインやイーサリアムのような主要な暗号資産では、楕円曲線暗号(ECDSA)がデジタル署名に用いられています。

量子コンピュータがShorのアルゴリズムを実行できるようになれば、公開されている公開鍵から秘密鍵を逆算することが可能になります。

これにより、攻撃者は他人のウォレットに不正アクセスし、資産を盗み出すことができてしまいます。

例えば、ビットコインでは一度でも取引に使用されたアドレスの公開鍵はブロックチェーン上に記録されるため、これらのアドレスが将来的な標的となり得ます。

専門家の試算によれば、例えばRSA-2048ビットの鍵は約数時間で破られる可能性があります。

ビットコインで使われるsecp256k1の楕円曲線暗号も同様に破られる可能性があるとされています。

しかし、これには数百万規模の安定した量子ビットが必要とされ、現状の技術レベルでは実現していません。

ネットワーク攻撃とトランザクション改ざんシナリオ

秘密鍵の窃取だけでなく、量子コンピュータはブロックチェーンネットワーク自体への攻撃にも利用される可能性があります。

例えば、Proof of Work (PoW) を採用するブロックチェーンでは、マイニングにおけるハッシュ計算競争が量子コンピュータによって有利に進められるかもしれません。

Groverのアルゴリズムを用いることで、ハッシュ計算の探索速度が理論上平方根的に向上するためです。

これにより、特定のマイナーが計算能力を独占し、ネットワークの51%以上を支配する「51%攻撃」の量子版が現実のものとなるかもしれません。

51%攻撃が成功すると、不正な取引の承認や二重支払いといったトランザクションの改ざんが可能となります。

その結果、ブロックチェーンの信頼性が根底から覆されます。

また、Proof of Stake (PoS) 型のブロックチェーンにおいても、バリデータの秘密鍵がShorのアルゴリズムによって盗まれれば、不正なブロック承認やネットワークの混乱を引き起こす可能性があります

これらの脅威シナリオを具体的に理解することで、どのような対策技術が必要となるのか、その方向性が見えてきます。

量子コンピュータがブロックチェーンの暗号技術に与える影響とは?

量子コンピュータの出現は、ブロックチェーンの安全性を支える暗号技術、特に公開鍵暗号方式とハッシュ関数に深刻な影響を及ぼします。

これらの暗号技術がどのように脆弱化するのかを技術的に理解することは、適切な対策を講じる上で極めて重要です。

セキュリティ部門としては、自社システムで利用されている暗号アルゴリズムのリストアップと、それぞれの量子耐性評価を早急に進める必要があります。

特に、「Harvest Now, Decrypt Later(今は収集し、後で解読する)」という攻撃戦略を考慮すると、現在暗号化されて保護されているデータであっても、将来的に量子コンピュータによって解読されるリスクに晒されていることを認識しなければなりません。

公開鍵暗号方式の脆弱性解析

現在広く利用されている公開鍵暗号方式であるRSA暗号と楕円曲線暗号(ECC、ブロックチェーンでは主にECDSAとして利用)は、その安全性を特定の数学問題の計算困難性に依存しています。

RSA暗号は「大きな合成数の素因数分解問題」の困難性を安全性の根拠としています。

ECCは「楕円曲線上の離散対数問題」の困難性を安全性の根拠としています。

しかし、ピーター・ショアが1994年に発表したShorのアルゴリズムは、これらの問題を量子コンピュータ上で効率的に(多項式時間で)解くことができることを示しました。

具体的には、古典コンピュータでは天文学的な時間が必要となるような大きな数の素因数分解や離散対数の計算が、十分に強力な量子コンピュータが実現すれば、現実的な時間内(数時間から数日)で完了してしまう可能性があります。

このため、これらの暗号方式で生成された公開鍵から秘密鍵が容易に導出されます。

デジタル署名の偽造や暗号化された通信の解読が可能となり、ブロックチェーン上の資産窃取や機密情報の漏洩に直結します。

現在のビットコインやイーサリアムが採用するECDSA (secp256k1) も、Shorのアルゴリズムの対象となります。

■ 多項式時間とは?

計算問題の難しさ(どれくらい時間がかかるか)を表す言葉です。多項式時間で解けるというのは、「問題のサイズが大きくなっても、計算時間が現実的な範囲で収まる」という意味で、つまり「効率的に解ける」ということです。

ハッシュ関数と耐量子安全性の限界

一方、ブロックチェーンでデータの完全性保証やマイニングに用いられるハッシュ関数(例:SHA-256)に対する量子コンピュータの影響は、公開鍵暗号ほど壊滅的ではないものの、無視はできません。

ハッシュ関数の主な攻撃手法である総当たり攻撃に対しては、ロブ・グローバーが1996年に発表した「Grover(グローバー)のアルゴリズム」が影響を与えます。

Groverのアルゴリズムは、N個の要素の中から特定の要素を探索するのに、古典コンピュータでは平均N/2回の試行が必要なのに対し、量子コンピュータでは約√N回の試行で済むことを示しました。

これにより、例えば256ビットの出力を持つハッシュ関数(SHA-256など)の安全性は、実質的に2128から2256/2 = 2128の計算量に低下するのではなく、探索問題としての強度が128ビット相当に低下すると言えます。

つまり、攻撃に必要な計算量がNから√Nに削減されるため、安全マージンが大幅に減少します。

SHA-256を破るには6,000から10,000の論理量子ビットが必要と見積もられており、これはShorのアルゴリズムに必要な量子ビット数よりも一般に多いとされています。

しかし、安全性を確保するためには、将来的により長い出力ビット数を持つハッシュ関数への移行(例:SHA-512)や、Groverのアルゴリズムの影響を受けにくい設計の検討が必要となる可能性があります。

幸いなことに、これらの脅威に対抗するための新しい暗号技術の研究開発が活発に進められており、次世代のセキュリティ基盤構築への期待が高まっています。

■ 論理量子ビットとは?

実際に存在する、エラーを起こしやすい不安定な量子ビットのことです。

量子コンピュータ時代におけるブロックチェーンの耐量子暗号技術はある?

量子コンピュータによる既存暗号への脅威が現実のものとなりつつある中、ブロックチェーンを含むデジタル社会全体の安全性を将来にわたって確保するため、新たな暗号技術「耐量子暗号(PQC: Post-Quantum Cryptography)」と「量子鍵配送(QKD: Quantum Key Distribution)」の研究開発と標準化が急速に進んでいます。

これらの技術は、量子コンピュータでも解読が困難、あるいは原理的に盗聴不可能なセキュリティを提供することを目指しています。

特に米国国立標準技術研究所(NIST)によるPQCの標準化活動は、世界的な移行の指針となっています。

セキュリティ部門はこれらの技術動向を注視し、自社のシステム特性やリスク許容度に応じた適切な対策技術の選定と導入計画を進める必要があります。

NISTポスト量子暗号方式の概要

ポスト量子暗号(PQC)は、現在の量子コンピュータはもちろん、将来登場しうる高性能な量子コンピュータを用いても効率的に解読することが困難とされる数学的問題に基づいた新しい暗号アルゴリズム群です。

NISTは2016年からPQCの標準化プロジェクトを開始し、公募と厳格な評価プロセスを経て、2022年7月に最初の標準候補アルゴリズムを選定しました。

2024年8月にはそのうち3つのアルゴリズムを正式な標準(FIPS規格)として公開しました。

標準化された主なアルゴリズムには、公開鍵暗号化/鍵カプセル化メカニズム(KEM)として格子暗号ベースの「CRYSTALS-Kyber (ML-KEM / FIPS 203)」があります。

デジタル署名アルゴリズムとして同じく格子暗号ベースの「CRYSTALS-Dilithium (ML-DSA / FIPS 204)」およびハッシュベース署名の「SPHINCS+ (SLH-DSA / FIPS 205)」が含まれます。

これらのアルゴリズムは、既存のRSA暗号や楕円曲線暗号を置き換える形で、ソフトウェアのアップデートにより比較的容易に導入できる点が特徴です。

多くの暗号ライブラリやプロトコルで、これらのPQCアルゴリズムの実験的なサポートが始まっています。

量子鍵配送(QKD)とハイブリッドシステム

量子鍵配送(QKD)は、量子力学の原理(主に光子の量子状態)を利用して、盗聴が試みられた場合にそれを検知できるセキュアな鍵共有を実現する技術です。

もし第三者が通信経路上の光子を測定(盗聴)しようとすると、量子の状態が不可逆的に変化します。

そのため、通信当事者は鍵が盗聴された可能性を検知し、その鍵を使わないようにすることができます。

これにより、情報理論的な安全性が高い鍵共有が可能となります。

QKDは既に一部で商用化が始まっており、金融機関や政府機関など、特に機密性の高い情報を扱う分野での実証実験や限定的な導入が進んでいます。

例えば、東芝と英国BT社はロンドンでQKDネットワークの商用トライアルを提供し、HSBCが金融データの伝送に利用しました。

日本でもNICTやNTTなどが長距離QKD伝送実験に成功しています。

ただし、QKDは専用のハードウェアや光ファイバー回線が必要で、距離にも制約があるため、PQCのように広範なシステムに即座に適用するのは難しい側面もあります。

そのため、PQCとQKDを組み合わせたハイブリッドシステムや、既存の暗号とPQCを組み合わせるハイブリッド暗号(例えば、従来のTLSにPQCを付加する)が、移行期における現実的な解決策として注目されています。

これらの耐量子技術は有望ですが、実際のブロックチェーンシステムへ導入するには、技術的課題だけでなく、標準化や合意形成といった様々な側面からの取り組みが必要です。

Pacific Metaでは「Web3領域での事業開発に課題を抱えている」「ブロックチェーン技術を事業に取り入れたいがどう活用すべきか分からない」企業様を包括的にサポートします。ブロックチェーンやNFTといったWeb3技術を活用した新規事業の立ち上げから、市場ニーズに適合した事業企画の策定から実行まで、トータルでご支援いたします。Web3を活用した新規事業展開をご検討中の方は、ぜひご連絡ください。

⇒ サービス紹介資料の無料ダウンロードはこちらから

⇒ CASIO様との海外展開実証事例|詳細資料はこちらからダウンロード

ブロックチェーンと量子コンピュータの共存に向けた取り組みとは?

ブロックチェーン技術の将来性と量子コンピュータの脅威という二つの側面を踏まえ、世界中の企業、研究機関、標準化団体が共存に向けた具体的な取り組みを加速させています。

これらの動きは、技術開発、実証実験、そして国際標準の策定という多岐にわたる活動を含んでいます。

セキュリティ部門としては、これらの最新動向を把握し、自社の戦略に活かすとともに、業界全体の動きと連携していくことが求められます。

特に、日本国内の先進企業の事例や、NISTやISOといった国際的な標準化団体のロードマップは、具体的な対策を進める上での重要な指針となります。

国内外のプロジェクト事例

国内外で、量子コンピュータ時代を見据えたブロックチェーン関連のプロジェクトが活発化しています。

日本では、NTTコミュニケーションズが2025年1月に、自社の次世代ネットワーク構想IOWNの技術を活用し、NIST標準候補のPQCアルゴリズムを用いた「量子コンピュータでも解読できない暗号通信」の実証実験に成功したと発表しました。

この実験では、Web会議システムの通信を量子安全化したと報告されています。

セキュリティ部門が注目すべきは、複数のPQC方式を組み合わせる「クリプト・アジリティ」の実装により、将来いずれかのアルゴリズムに脆弱性が見つかっても対応できる柔軟性を確保している点です。

また、NECは2024年11月に、三井物産および英Quantinuum社と共同で、QKDシステムと量子乱数技術を組み合わせた「量子トークン」の実証実験に成功したと発表しました。

これは複製不可能なデジタル資産の実現を目指すもので、金融取引などへの応用が期待されます。

海外では、IBMが耐量子暗号への移行を支援する包括的サービス「IBM Quantum Safe」を提供し、顧客企業の暗号資産の棚卸しからPQCへの移行計画策定・実行までを支援しています。

Ethereum財団も、共同創設者のヴィタリック・ブテリン氏が量子攻撃発生時のハードフォークによる対策プランや、EIP-7560として量子耐性トランザクションタイプの導入を提案するなど、コミュニティレベルでの準備を進めています。

標準化団体(NIST/ISO)の動きとロードマップ

耐量子暗号の標準化は、NISTが主導する形で急速に進展しています。

2024年8月に最初のPQCアルゴリズム群(CRYSTALS-Kyber, CRYSTALS-Dilithium, SPHINCS+)がFIPS規格として正式に公開されました。

NISTは今後も第4ラウンド候補アルゴリズム(コードベース暗号など)の評価を継続し、2028年頃までにはさらに選択肢を拡充する計画です。

国際標準化機構(ISO)や国際電気標準会議(IEC)も、NISTの動向と連携しつつ、PQCアルゴリズムの国際標準プロファイル策定や、ブロックチェーン技術における量子耐性の考慮(ISO/TC 307)、IoT機器や通信プロトコルへの応用指針(IEC)などの検討を進めています。

これらの標準化スケジュール感としては、多くの専門家や機関が以下のようなタイムラインを共有しています。

標準化ロードマップ(概略)

- ~2025年: NISTによる主要PQCアルゴリズムの標準化完了。企業は現状調査、リスク評価、PQCの試験的導入を開始。

- 2026年~2030年: ISOなど国際標準との整合化、各国・各業界でのガイドライン整備。企業はハイブリッド実装を進め、具体的な移行計画を策定・準備。

- 2031年~2035年: PQCの広範な採用が本格化。政府機関などでは旧暗号の段階的廃止が推奨・義務化される可能性。企業は量子安全性をデフォルトとするシステムへ移行完了を目指す。

各国政府も、米国が2035年までの連邦機関の機密情報保護における量子安全への移行を義務付けるなど、具体的なロードマップ策定を進めています。

これらの先進事例や標準化の動きは、各企業が自社の量子耐性戦略を具体的に計画し、実行に移すための重要な道しるべとなります。

ブロックチェーンと量子コンピュータは今後どうなる?

ブロックチェーンと量子コンピュータの未来は、脅威と機会が交錯する複雑な様相を呈しています。

短期的には既存の暗号システムへの脅威が強調されますが、長期的には量子技術がブロックチェーンの新たな可能性を拓くかもしれません。

セキュリティ部門にとっては、この不確実性の高い未来に向けて、現実的かつ段階的な対策を進めるための明確なロードマップと、今すぐ取り組むべき具体的なアクションプランを持つことが不可欠です。

専門家の多くは、今後10年から15年以内に何らかの形で量子コンピュータが実用的な脅威となりうると予測しており、「様子見」の段階は終わりつつあります。

実装ロードマップとタイムライン予測

耐量子暗号への移行は一朝一夕に達成できるものではなく、計画的なアプローチが必要です。

以下に、セキュリティ部門が主導すべき実装ロードマップのフェーズ分けと推奨タイムラインを示します。

短期フェーズ(今すぐ~2年): 準備と計画

- 暗号資産の棚卸し (Cryptography Inventory): 自社システムで使用している全ての暗号アルゴリズム、鍵長、ライブラリ、プロトコルを特定し、リスト化します。

- リスク評価と優先順位付け: 量子コンピュータによって脆弱となる箇所を特定し、事業への影響度に基づいて対策の優先順位を決定します。特に長期保存が必要な機密データや基幹システムを優先します。

- 情報収集と学習: NIST標準や業界動向、ベンダーの対応状況を継続的に収集し、社内関係者の知識レベルを向上させます。

- 移行戦略の策定: 初期的なPQCアルゴリズムの選定(ハイブリッド利用を前提)、PoC(概念実証)計画の立案を行います。

中期フェーズ(3~5年): 試験導入と体制構築

- パイロットプロジェクトの実施: リスクの低いシステムや新規開発案件からPQCの試験導入を開始し、性能や互換性の問題を洗い出します。ハイブリッドモードでの運用が推奨されます。

- ベンダーとの連携強化: 利用しているソフトウェアやハードウェアのベンダーに対し、PQC対応ロードマップを確認し、連携して移行準備を進めます。

- 社内体制の整備: 移行プロジェクトを推進するための専門チームの設置や、開発・運用担当者向けのトレーニングを実施します。

長期フェーズ(5年~10年): 本格移行と運用

- 段階的な本格移行: 優先度の高いシステムから順次PQCへの完全移行を開始します。ハードフォークが必要なブロックチェーンシステムでは、コミュニティや関係各所との調整が重要です。

- 旧暗号の廃止: 安全性が確認されたPQCへの移行が完了したシステムでは、脆弱な旧暗号アルゴリズムを無効化します。

- 継続的な監視と更新: 新たな脅威や脆弱性に対応するため、暗号ポリシーを定期的に見直し、システムを最新の状態に保ちます。

セキュリティ部門が今すべき5つのアクション

量子コンピュータの脅威は遠い未来の話ではなく、セキュリティ部門は今すぐ具体的な行動を開始する必要があります。以下に、優先的に取り組むべき5つのアクションを提案します。

- 経営層への啓発と予算確保: 量子リスクを単なる技術課題ではなく、事業継続に関わる経営課題として位置づけ、経営層の理解と対策予算の確保に努めます。量子脅威のインパクトと対策の必要性を明確に伝えることが重要です。

- 自社システムの暗号利用状況の把握(クリプト・インベントリ作成): どのような暗号アルゴリズムが、どこで、どのように使われているかを正確に把握します。これが全ての対策の出発点となります。IBM Quantum Safeのようなサービスを利用することも一案です。

- NIST等の標準化動向の継続的ウォッチと情報収集体制の確立: 最新のPQC標準や業界のベストプラクティスを常に把握し、自社の戦略に反映できる体制を構築します。

- 小規模なPoC(概念実証)の開始: まずは限定的な範囲でPQCの導入テストを行い、技術的な課題や影響を早期に把握します。これにより、本格導入に向けた知見を蓄積できます。

- クリプト・アジリティの確保: 将来的に暗号アルゴリズムの変更が必要になった場合に備え、システム設計において特定の暗号に過度に依存せず、容易にアルゴリズムを差し替えられるような柔軟性(暗号アジリティ)を確保する方針を打ち出します。

これらのアクションは、量子コンピュータ時代においてもビジネスの継続性とデータの安全性を守るための基盤となります。

量子コンピュータとブロックチェーンに関する疑問は多岐にわたるため、次のセクションでよくある質問とその回答をまとめました。

量子コンピュータとブロックチェーンについてよくある質問

ここでは、量子コンピュータとブロックチェーンについてよくある質問とその答えを紹介していきます

Q1: 量子コンピュータはビットコインやブロックチェーンをすぐに破壊できますか?

A1: いいえ、現時点(2025年)では不可能です。

ビットコインなどに使われている暗号(ECDSAやSHA-256)を破るには、数百万量子ビット級の誤り訂正機能付き量子コンピュータが必要とされます。

しかし、現在の技術レベルはそれに遠く及びません。

Googleの「Willow」プロセッサでも105量子ビット程度です。

しかし、将来的には脅威となりうるため、ビットコイン開発者コミュニティなども含め、ポスト量子暗号への移行準備が進められています。

専門家の間でも意見は分かれますが、Adam Back氏は「2028年頃までに量子脅威が現実化する可能性は低い」としながらも、Ethereumのヴィタリック・ブテリン氏は緊急時対策プランを提案するなど、長期的な視点での対策が検討されています。

Q2: どの暗号が量子コンピュータに脆弱なのですか?

A2: 現在主流の公開鍵暗号であるRSA暗号や楕円曲線暗号(ECDSA、ECDHなど)は、Shorのアルゴリズムによって理論的に破られるため、量子コンピュータに対して脆弱です。

これらは素因数分解問題や離散対数問題の困難性に基づいています。

一方、共通鍵暗号(AESなど)やハッシュ関数(SHA-256など)は、Groverのアルゴリズムによって探索速度が向上し、安全強度が低下します。

しかし、鍵長や出力長を十分に長くすることで(例えば2倍にするなど)、ある程度の耐性を維持できると考えられています。

そのため、NISTなどが中心となり、格子暗号、ハッシュベース署名、符号ベース暗号といった新しい数学的問題に基づくポスト量子暗号(PQC)の開発と標準化が進められています。

Q3: ポスト量子暗号(PQC)とは何ですか?

A3: ポスト量子暗号(PQC)とは、現在の量子コンピュータだけでなく、将来出現しうる高性能な量子コンピュータによる攻撃にも耐えうると考えられている新しい暗号アルゴリズムの総称です。

PQCは、量子コンピュータでも解読が困難な数学的問題(格子問題、多変数多項式問題、符号理論、ハッシュベースなど)を安全性の根拠としています。

NISTによって標準化されたアルゴリズムには、鍵共有のためのCRYSTALS-Kyberや、デジタル署名のためのCRYSTALS-Dilithium、SPHINCS+などがあります。

これらのPQCアルゴリズムは、既存のシステムにソフトウェアアップデートで比較的容易に導入できるメリットがありますが、新しい技術であるため、継続的な安全性評価が重要です。

Q4: 量子鍵配送(QKD)とは何ですか?

A4: 量子鍵配送(QKD)は、量子力学の原理(光子の量子状態など)を利用して、通信を行う二者間で安全に暗号鍵を共有する技術です。

QKDの最大の特徴は、第三者による盗聴の試みを検知できる点にあり、これにより情報理論的な安全性が高い鍵共有が可能です。

ただし、QKDは専用のハードウェア(光ファイバー網や衛星通信設備など)が必要であり、伝送距離にも制限があるため、現状では特定の拠点間通信などに利用が限定されています。

PQCがソフトウェアベースの広範な対策であるのに対し、QKDはハードウェアベースの特定用途向け対策と位置づけられ、両者を組み合わせたハイブリッドアプローチも検討されています。

Q5: ブロックチェーンは量子コンピュータ時代にどう対策していますか?

A5: ブロックチェーンコミュニティや関連企業は、量子コンピュータの脅威に対して様々な対策を検討・開発しています。

主なものとしては、ポスト量子暗号アルゴリズムを用いた新しいアドレス形式や署名方式の導入(例:EthereumのEIP-7560、ビットコインコミュニティでの議論)があります。

量子攻撃が現実化した際の緊急対応プラン(ハードフォークによる巻き戻しや新暗号への移行)や、最初から量子耐性を組み込んだ新しいブロックチェーンプラットフォーム(例:QRL – Quantum Resistant Ledger)の開発などが挙げられます。

また、既存のブロックチェーンソフトウェアの暗号ライブラリをPQC対応版に差し替えるといった地道な取り組みも進められています。

これらの対策は、多くがまだ研究開発段階や提案段階ですが、主要なブロックチェーンは将来的なアップデートで量子耐性を実装していくと予想されます。

ブロックチェーンと量子コンピュータについてまとめ

今回、Pacific Meta Magazineでは、ブロックチェーンと量子コンピュータについて以下の内容について紹介してきました。

- ブロックチェーンの安全性は公開鍵暗号とハッシュ関数に依存し、量子コンピュータのShorのアルゴリズムやGroverのアルゴリズムによってこれらの暗号技術が脅威に晒されること。

- 特に公開鍵暗号(RSA、ECC)はShorのアルゴリズムにより解読されるリスクがあり、ハッシュ関数もGroverのアルゴリズムにより安全マージンが低下すること。

- 対策技術として、NISTが標準化を進めるポスト量子暗号(PQC)があり、CRYSTALS-Kyber、CRYSTALS-Dilithium、SPHINCS+などが主要なアルゴリズムであること。また、量子鍵配送(QKD)も補完的な技術として注目されていること。

- 国内外の企業(NTT、NEC、IBM、Ethereum財団など)がPQC導入や量子耐性技術の研究開発を進めており、NISTやISOなどの標準化団体もロードマップを策定し、2030年前後を一つのマイルストーンとしていること。

- セキュリティ部門は、暗号資産の棚卸し、リスク評価、経営層への啓発、PoCの実施、クリプト・アジリティの確保といったアクションを短期・中期・長期のロードマップに沿って計画的に進める必要があること。

量子コンピュータの実用化は、ブロックチェーン技術にとって無視できない大きな転換点です。

現時点ですぐに既存のブロックチェーンが破られるわけではありませんが、その脅威は確実に近づいています。

セキュリティ部門をはじめとする企業のセキュリティ担当者や技術企画部門の方々は、この変化を正しく理解し、早期から計画的に対策を講じることが、将来のビジネス継続性と資産保護のために不可欠です。

本記事で提供した情報が、貴社における耐量子暗号技術導入の検討や、社内での意識共有、具体的なアクションプラン策定の一助となれば幸いです。

まずは自社の暗号利用状況の把握から始め、専門家の知見も活用しながら、量子時代に向けたセキュリティ戦略を着実に推進してください。

最後までご覧いただき、ありがとうございました。

「Web3って何ができるの?」「ブロックチェーンは自社ビジネスに本当に役立つの?」と疑問に思う方も多いのではないでしょうか。Pacific Metaでは、各社の要望や課題に応じてカスタマイズしたWeb3コンサルティングを提供しています。以下のようなご相談をお受けしております。

- Web3技術の活用方法がわからない

- ブロックチェーン導入の費用対効果を知りたい

- NFTを活用したマーケティング施策を検討している

- グローバル展開におけるWeb3活用のアドバイスが欲しい

個別相談も行っておりますので、ぜひお気軽にお問い合わせください。